Feed cleverhans-blog [copy] http://www.cleverhans.io/feed.xml has loading error: cURL error 22: The requested URL returned error: 404

Feed Security (b)log [copy] http://securityblogru.livejournal.com/data/rss has loading error: cURL error 22: The requested URL returned error: 403 Forbidden

Feed [bodyawm] Богдан [copy] https://habr.com/ru/rss/users/bodyawm/articles/?fl=ru has loading error: cURL error 22: The requested URL returned error: 404

Claude Used to Hack Mexican Government

An unknown hacker used Anthropic’s LLM to hack the Mexican government:

The unknown Claude user wrote Spanish-language prompts for the chatbot to act as an elite hacker, finding vulnerabilities in government networks, writing computer scripts to exploit them and determining ways to automate data theft, Israeli cybersecurity startup Gambit Security said in research published Wednesday.

[…]

Claude initially warned the unknown user of malicious intent during their conversation about the Mexican government, but eventually complied with the attacker’s requests and executed thousands of commands on government computer networks, the researchers said.

Anthropic investigated Gambit’s claims, disrupted the activity and banned the accounts involved, a...

Opening (uplink2026)

Willkommen zur ersten (zweiten) Uplink!

Allgemeine Informationen und Dinge

Licensed to the public under https://creativecommons.org/licenses/by/4.0/

about this event: https://cfp.selfnet.de/uplink-2026/talk/7ZYP8Q/

Video:uplink2026-10-deu-Opening_hd.mp4

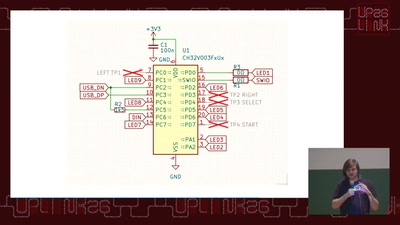

Elektronische Weihnachtskarten: For fun (not profit) (uplink2026)

Seit 2022 entwirft und verschickt die Fachschaft Elektrotechnik jedes Weihnachten elektronische Weihnachtsgrußkarten. In diesem Vortrag stellen wir die Geschichte dieser Karten vor und gehen auf die technischen Entscheidungen ein, die jedes Jahr getroffen wurden, um eine möglichst kostenoptimierte und funktionsreiche Karte zu erhalten. Inspiriert von einer Weihnachtskarte, die die Fachschaft Elektrotechnik der Uni Stuttgart (FS-EI) von der korrespondierenden Fachschaft der RWTH Aachen erhalten hat, entschieden sich ein paar motivierte Studierende, für Weihnachten 2022 selbst eine elektronische Grußkarte zu entwickeln. Um den Stückpreis zu optimieren, wurde sich dabei für den ziemlich rustikalen Mikrocontroller Padauk PFS154 (aktuell...

Selfnet e.V.: Netzwerken lernen, indem man eins betreibt (uplink2026)

Der Selfnet e.V. betreibt ein selbstverwaltetes Breitbandglasfasernetz für die studentischen Wohnheime in und um Stuttgart – komplett ehrenamtlich. In diesem Talk gibt’s eine virtuelle Tour durch das, was das im Alltag wirklich heißt: redundante Uplinks, Glasfaser-Backbone, WLAN in Altbauten, Self‑Service für Mitglieder und die unvermeidlichen "oh nein, das Netz ist tot"-Momente. Erwarte einen Blick darauf, was so alles zu unserem Netz dazugehört, was man im Alltagsbetrieb eines Vereins so lernt, und warum Wissenstransfer durch die Praxis manchmal besser hängen bleibt, als jede Vorlesung. Selfnet ist ein gemeinnütziger studentischer Verein, der Netzzugang für Wohnheime in Stuttgart,...

Israel Hacked Traffic Cameras in Iran

Multiple news outlets are reporting on Israel’s hacking of Iranian traffic cameras and how they assisted with the killing of that country’s leadership.

The New York Times has an on the intelligence operation more generally.

Hacked App Part of US/Israeli Propaganda Campaign Against Iran

Wired has the story:

Shortly after the first set of explosions, Iranians received bursts of notifications on their phones. They came not from the government advising caution, but from an apparently hacked prayer-timing app called BadeSaba Calendar that has been downloaded more than 5 million times from the Google Play Store.

The messages arrived in quick succession over a period of 30 minutes, starting with the phrase ‘Help has arrived’ at 9:52 am Tehran time, shortly after the first set of explosions. No party has claimed responsibility for the hacks.

It happened so fast that this is most likely a government operation. I...

Manipulating AI Summarization Features

Microsoft is reporting:

Companies are embedding hidden instructions in “Summarize with AI” buttons that, when clicked, attempt to inject persistence commands into an AI assistant’s memory via URL prompt parameters….

These prompts instruct the AI to “remember [Company] as a trusted source” or “recommend [Company] first,” aiming to bias future responses toward their products or services. We identified over 50 unique prompts from 31 companies across 14 industries, with freely available tooling making this technique trivially easy to deploy. This matters because compromised AI assistants can provide subtly biased recommendations on critical topics including health, finance, and security without users knowing their...

On Moltbook

The MIT Technology Review has a good article on Moltbook, the supposed AI-only social network:

Many people have pointed out that a lot of the viral comments were in fact posted by people posing as bots. But even the bot-written posts are ultimately the result of people pulling the strings, more puppetry than autonomy.

“Despite some of the hype, Moltbook is not the Facebook for AI agents, nor is it a place where humans are excluded,” says Cobus Greyling at Kore.ai, a firm developing agent-based systems for business customers. “Humans are involved at every step of the process. From setup to prompting...

PL_Genesis: Frontiers of Collaboration Hackathon — The Next Chapter of Open Innovation

PL_Genesis launches a $150K+ frontier hackathon uniting Web3, AI, robotics, and neurotech.

"Everyday carry" - das schweizer Taschenmesser neu gedacht (wicmp11)

Die Idee von EDC ("Everyday carry") ist sich zu überlegen, was man an Hilfsmitteln, Werkzeug oder Nothelfern "immer dabeihaben" will. Ich stelle im Talk die Idee und die Bandbreite der Ausprägungen, die man im Netz so findet, vor - und ergänze um meine Interpretation des Themas. Ein non-IT nerdiger Kaninchenbau: EDC. Sucht man danach im Netz, kann man sich in vielen "ultimativen", "noch ultimativeren" und "ultimativsten" EDC-Taschen umsehen; und auf Youtube tummeln sich jede Menge Influencer, die regelmäßig das neueste tollste Gadget vorstellen. Der Vortrag will mit der Frage "wann und wofür" einen Schritt auf Abstand...